Schutz sensibler Informationen bei gleichzeitiger Unterstützung von Geschäftsprozessen

Datensicherheit ist für jede Branche, die mit Online-Transaktionen und Kommunikation (beispielsweise über IoT-Geräte) zu tun hat, unerlässlich. Jedes Mal, wenn Informationen ausgetauscht werden, vervielfacht sich das Risiko, das entsteht, wenn sensible Daten hin- und hergehen. Eine entsprechende Sicherheitslösung sollte jedoch keine Geschäftsprozesse oder -abläufe behindern.

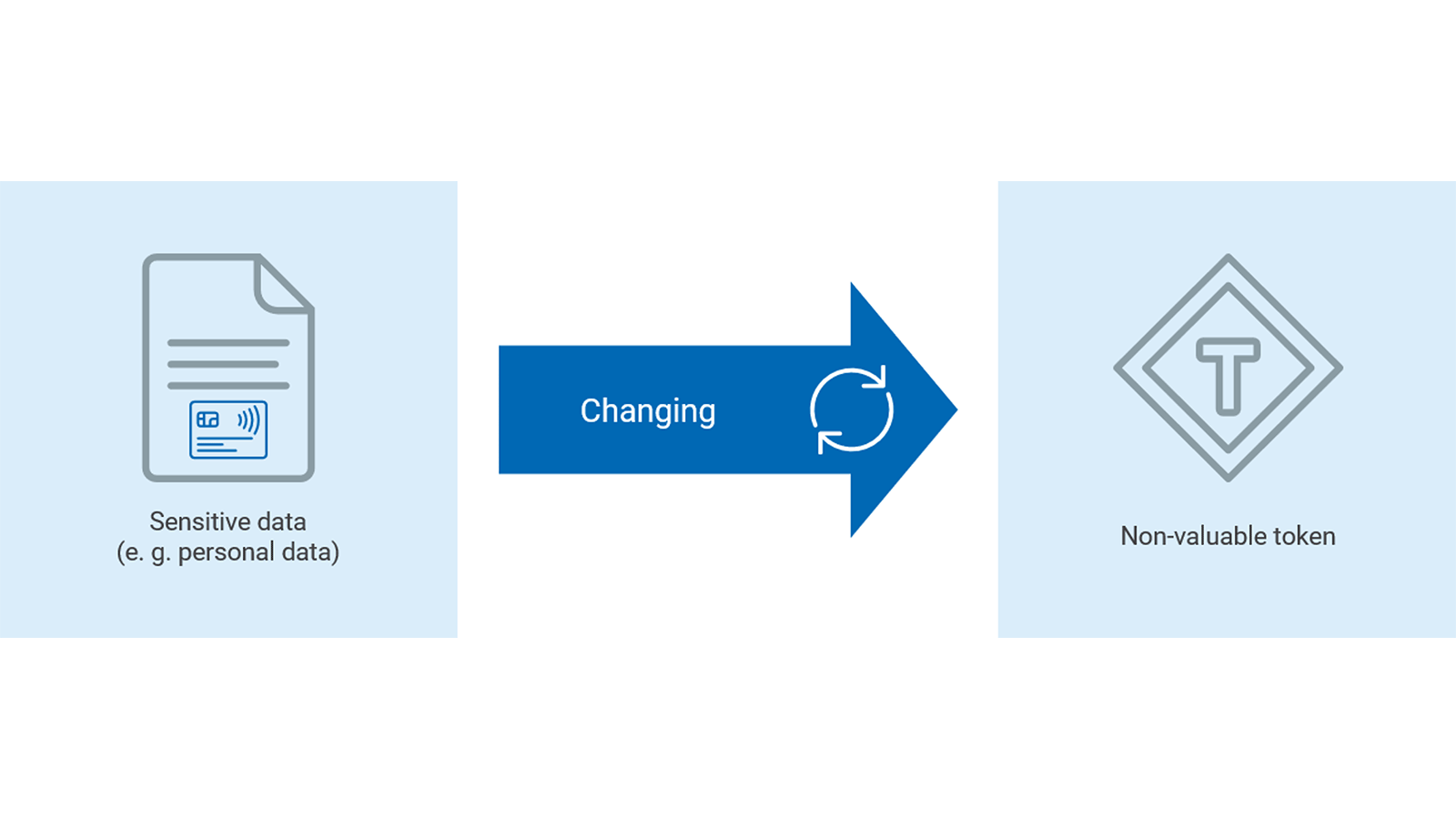

Eine Lösung für dieses Problem bietet die Tokenisierung. Mit einer Tokenisierungslösung können Daten gemeinsam genutzt werden, ohne sensible Informationen preiszugeben. So funktioniert die Tokenisierung:

Bei der Tokenisierung werden sensible Daten mithilfe von kryptografischen Algorithmen in nicht sensible Token umgewandelt. Bei diesen Token handelt es sich um eine nicht wiedererkennbare Zeichenfolge, die ohne das Tokenisierungssystem unbrauchbar ist und im Falle eines Diebstahls keinen Wert für Cyberkriminelle darstellt.

Was ist Tokenisierung?