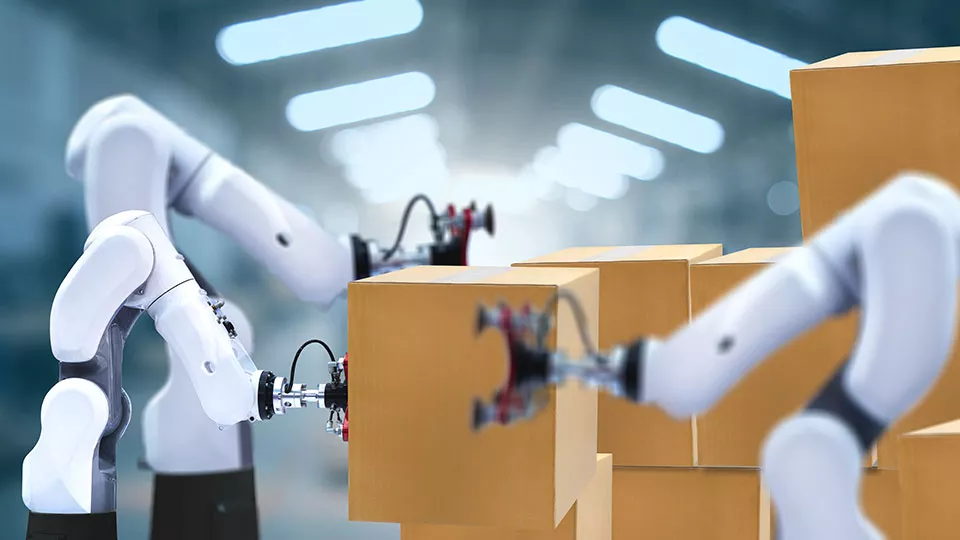

Vehicle-to-Vehicle (V2V) und Vehicle-to-Infrastructure (V2I) haben das Potenzial, den Verkehr in vielerlei Hinsicht erheblich zu verbessern, beispielsweise durch die Verringerung von Unfällen, die Steigerung der Energieeffizienz und die Möglichkeit, in nicht allzu ferner Zukunft eine unfallfreie Umgebung zu schaffen. Darüber hinaus schafft es ein Spielfeld mit unzähligen neuen Angeboten und zusätzlichen Einnahmequellen für die Hersteller und ihr Service-Ökosystem.

Während V2V voraussetzt, dass andere Fahrzeuge auf der Straße ebenfalls vernetzt sind, ist dies bei V2I nur für die Infrastruktur und das Auto selbst erforderlich - V2I-Sensoren erfassen Infrastrukturdaten und liefern Echtzeit-Updates zu Informationen wie Straßenverhältnissen, Unfällen, Staus und verfügbaren Parkplätzen.

In einer vernetzten Fahrzeugumgebung werden eine Reihe unterschiedlicher Daten erzeugt, die durch Abhören und Angriffe gefährdet sind, was zu schweren Verkehrsunfällen führen könnte, wenn diese Daten abgefangen werden.

Vernetzte Systeme müssen sicher sein, um sensible Informationen zu schützen - die rasante Zunahme vernetzter Komponenten hat den Bedarf an effektiven Schutzmechanismen auf der Grundlage einer sicheren, durch PKI unterstützten Schlüsselverwaltung geschaffen.