Mit der Digitalisierung nehmen Entwicklungen wie Industrie 4.0, digitale Fertigung und intelligente Fabriken zu.

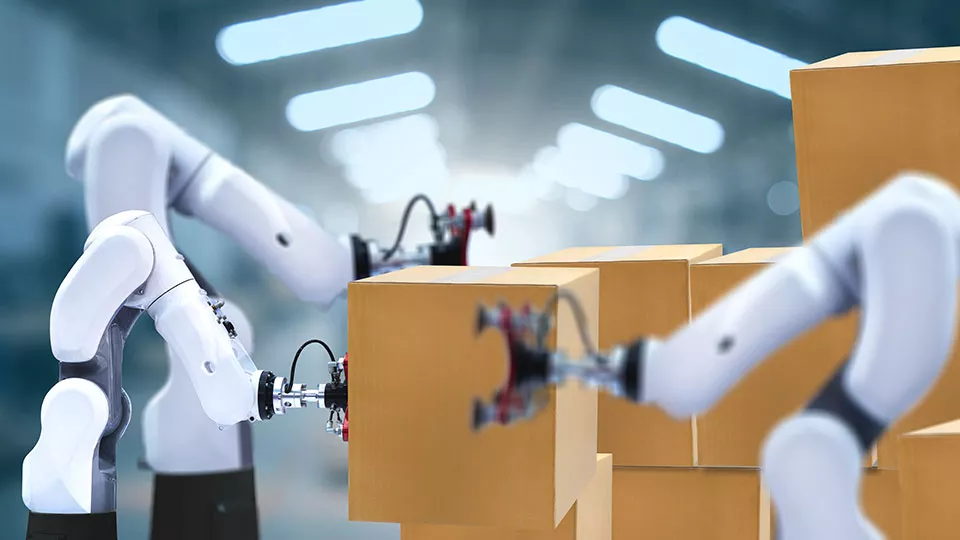

Digitale Fertigung „nutzt Technologie, um Fertigungsprozesse zu verbessern“, was zur Schaffung einer „intelligenten“ Fabrik führt. Das ist eine vernetzte, vernetzte und voll automatisierte Umgebung, die Echtzeit-Datenanalysen verwendet, um den gesamten Herstellungsprozess zu optimieren. Es umfasst auch eine verbesserte Optimierung der Ressourcenplanung, des Produkt- und Prozessdesigns, der Fabrikauslastung und eine erhöhte Produktionsleistung - wodurch Zeit, Kosten und Leistung reduziert werden.

Die digitale Fertigung zielt darauf ab, hochgradig anpassbare Produkte mit höherer Qualität und niedrigeren Kosten zu produzieren, indem IIoT, Big Data-Analysen, Cloud-Speicher und autonome Robotik in Fertigungsanlagen integriert werden.

Eine digitale „Smart Factory“-Plattform für die Fertigung basiert auf einem dynamischen Zusammenspiel privater und öffentlicher Netzwerke, die End-to-End-Sicherheit erfordert. Dadurch erreicht man die Integration von Diensten und Funktionen wie Authentifizierung, Autorisierung, Datenschutz und Nachrichtenintegrität, und damit „Vertrauen“ über verschiedene Geräte hinweg.