Absicherung der Daten über Verbindungsleitungen (Ethernet) zwischen elektronischen Steuergeräten (ECUs)

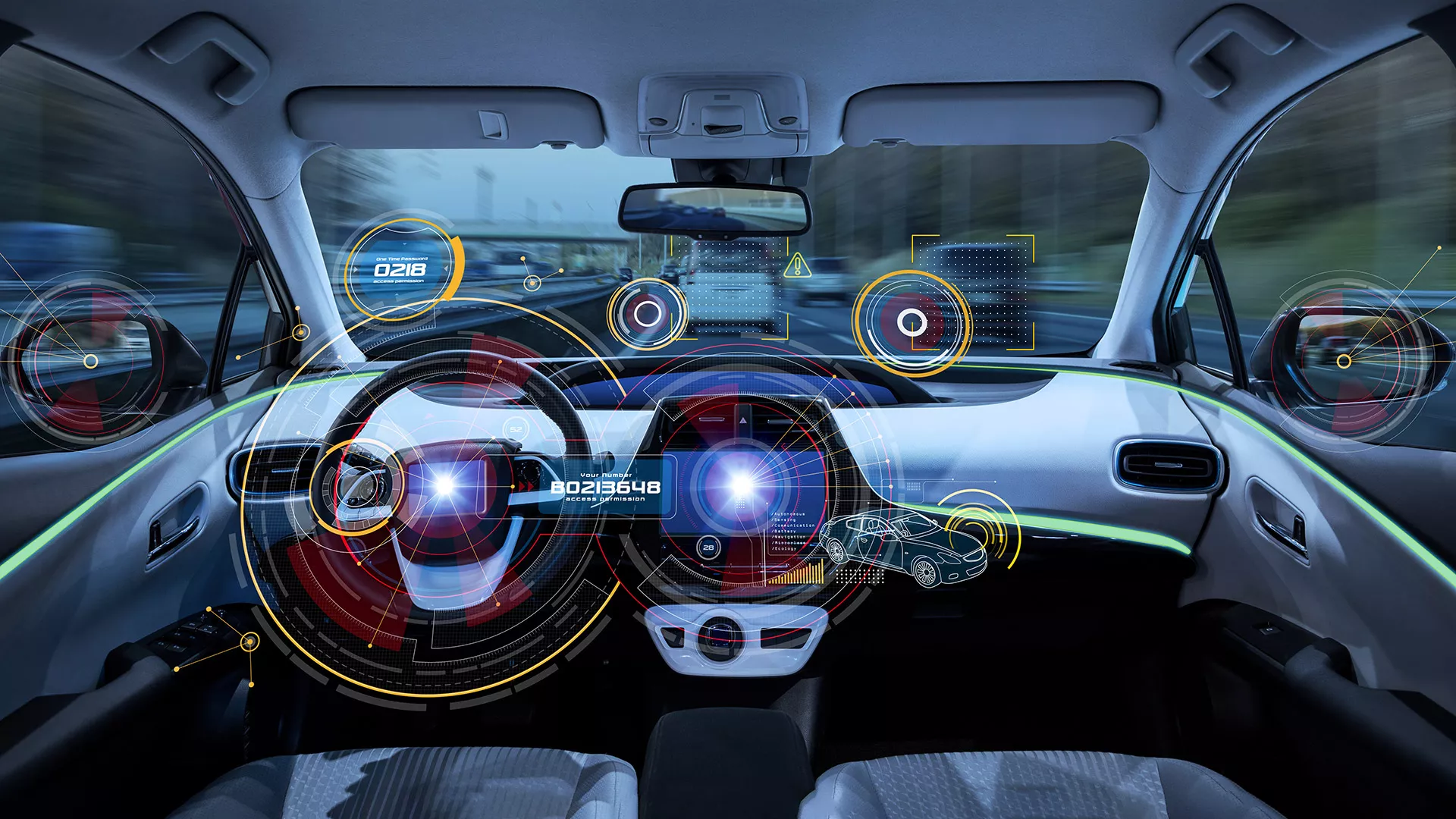

Mit der rasanten Entwicklung der Automobiltechnologie sind verschiedene Weiterentwicklungen, wie beispielsweise leistungsstarke Unterhaltungs- und Navigationssysteme, interaktive Systeme sowie Systeme zur Verbesserung des Fahrverhaltens, auf den Markt gekommen. Um diese zu ermöglichen, ist Ethernet als Verbindungsleitung, die verschiedene Steuergeräte für die oben genannten High-End-Anwendungen miteinander verbindet, zu einem wesentlichen Bestandteil der automobilen E/E-Architektur geworden.

Da die über Ethernet transportierten Daten geschützt werden müssen, kommt ein Datensicherheitsprotokoll, wie MACsec, zum Einsatz. MACsec bietet eine Punkt-zu-Punkt-Sicherheit bei Ethernet-Verbindungen. Dies ermöglicht die Vertraulichkeit der im Netzwerk von Steuergeräten übertragenen Daten und verhindert Störungen und Datenverluste durch Unbefugte.