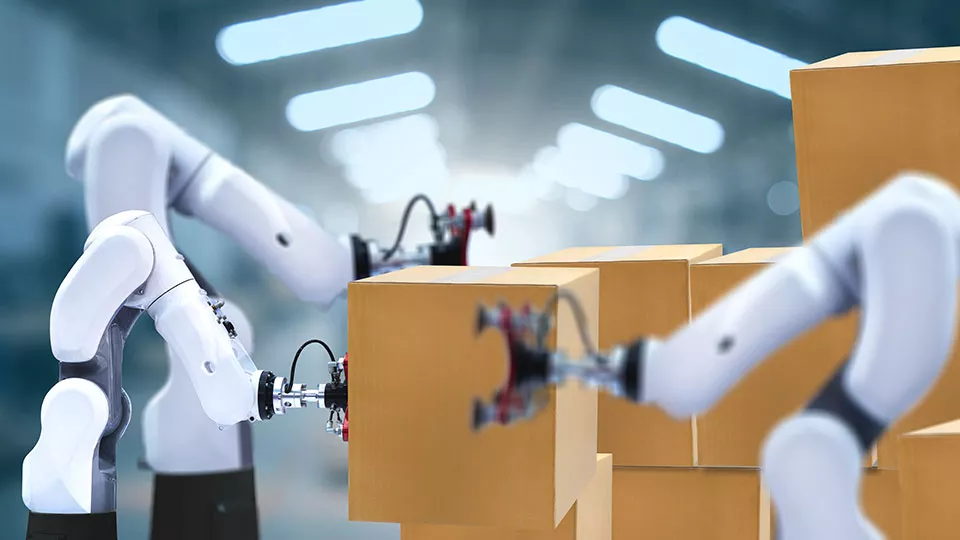

Con la digitalización aumentan avances como la Industria 4.0, la fabricación digital y las fábricas inteligentes.

La fabricación digital "aprovecha la tecnología para mejorar los procesos de fabricación", lo que resulta en la creación de una fábrica "inteligente" que es un entorno conectado, en red y totalmente automatizado, que utiliza el análisis de datos en tiempo real para optimizar todo el proceso de fabricación. También incluye la mejora de la optimización de la planificación de recursos, el diseño de productos y procesos, la utilización de la capacidad de la fábrica y el aumento del rendimiento de la producción, reduciendo el tiempo, el coste y el rendimiento.

La fabricación digital busca producir productos altamente personalizables con mayor calidad y menores costes mediante la integración de IIoT, big data analytics, almacenamiento en la nube y robótica autónoma en las plantas de fabricación.

Una plataforma de "fábrica inteligente" de fabricación digital se basa en una federación dinámica de redes privadas y públicas que requieren una seguridad de extremo a extremo que permita la integración de servicios mediante funciones como la autenticación, la autorización, la privacidad y la integridad de los mensajes para garantizar la "confianza" entre varios dispositivos.